Eduroam WLAN

Einleitung

Vortrag von Mareike Janßen, Sergi Doménech Guzy, Anna-Lena Kramer, Tobias Seydel am 27.11.2020

Was ist eduroam?

- Begriff setzt sich aus englischem „Education“ und „Roaming“ zusammen

- Initiative, die Internetzugang für Forschungs- und Bildungseinrichtungen (“Education”) bereitstellt

- Zugang über WLAN, Kabel bei Bedarf auch möglich

- an manchen Institutionen Zugriff auf weitere Ressourcen

- Simple + Easy + Secure

- „Sign in once and access wherever you are“ „Open your laptop and be online.“

- einmalige Anmeldung bietet Zugang zu allen verfügbaren Hotspots des Eduroam WLANs

- Log-in mit Daten der Heimateinrichtung → kein Gastzugang notwendig

- keine zusätzlichen Kosten

- basiert auf sichersten Verschlüsselungs- und Authentifizierungs-Standards

- viel sicherer als typische öffentliche Hotspots

- Benutzeranmeldeinformationen nicht für besuchte Website freigegeben, sondern an Heimatinstitution weitergeleitet und dort validiert

Wie hat sich eduroam ausgebreitet?

- 2002 von „GÉANT“ (Forschungs- und Bildungsnetzwerk Community in Europa) ins Leben gerufen

- 2003 in 6 Ländern gestartet (Niederlande, Deutschland, Finnland, Portugal, Kroatien, UK)

- danach noch mehr europäische Länder

- Ende 2004 erstes nicht-europäische Land (Australien)

- Mittlerweile in 106 Ländern , insgesamt über 10 000 Standorte

- in 16 Ländern schon Pilot Projekte

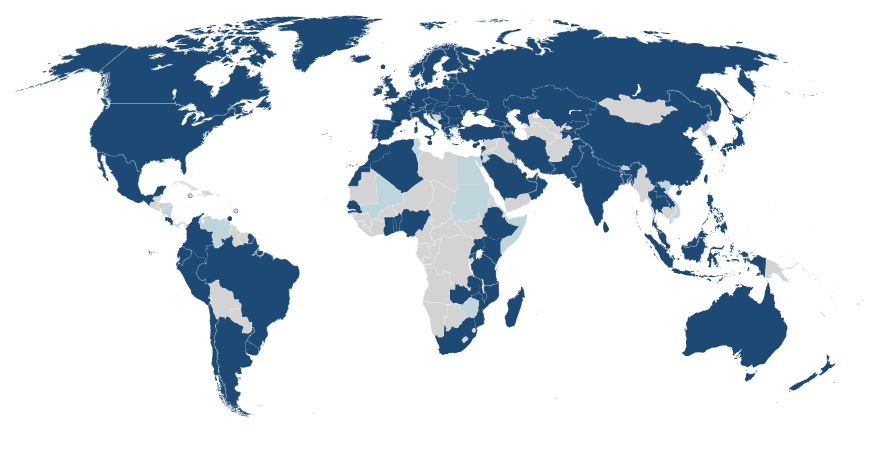

dunkelblau: eduroam vorhanden grau: eduroam nicht vorhanden hellblau: Pilotprojekt

Quelle: https://www.eduroam.org/where/

- in Afrika noch große Lücken

- Karte sagt nichts über Abdeckung innerhalb der Länder

Wie wird eduroam verwaltet?

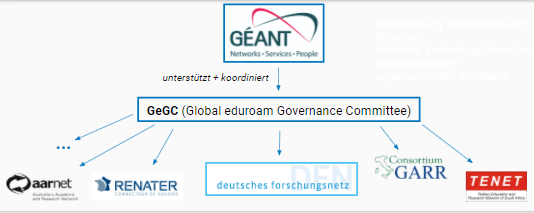

- GÉANT hauptverantwortlich für eduroam

- koordiniert und unterstützt GeGC (Global eduroam Governance Committee)

- arbeitet kontinuierlich an Verbesserung der Technologie und Sicherheit rund um eduroam

- GeGC

- besteht aus einigen wenigen (insgesamt 15) Repräsentanten der Roaming Betreiber in den Regionen

- hat Compliance Statement formuliert

- setzt technologische und organisatorische Standards für Roaming Betreiber

- kümmert sich um Einhaltung, Überarbeitung des Compliance Statements, neue Mitglieder die unterschreiben

- jedes Land eigenen Partner von eduroam, einen Roaming Anbieter, der Compliance Statement unterschreibt

- Deutschland: DFN (Verein zur Förderung eines Deutschen Forschungsnetzes)

- kümmert sich um Einrichtung von eduroam im eigenen Land und Einhaltung der Standards

Quelle: Eigene Abbildung

Technischer Hintergrund

- Weltweiter Aufbau aus verschiedenen Ebenen von RADIUS Servern

- RADIUS: Client-Server-Protokoll zur Authentifizierung, Autorisierung und zum Accounting von Nutzern in Netzwerken

Infrastruktur

- Confederation top-level RADIUS Server (TLR)

- Federation-Level RADIUS Server (FLR)

- Identity Provider (IdP) und Service Provider (SP)

TLR

- Zuständig für große geografische Bereiche (Europa: Dänemark und Niederlande, Asien + Pazifik: Australien und Hongkong)

- Leitet Anfragen an FLRs im eigenen Zuständigkeitsbereich oder an andere TLRs weiter

FLR

- Zuständig für alle RADIUS Domains der zugehörigen top-level-domain

- z.B. FLR für Deutschland: zuständig für alle *.de Server (kann zusätzlich auch für einige andere Domains anderer top-level-domains wie .com, .net, .org zuständig sein)

- Akzeptiert Anfragen von TLRs und den zugehörigen IdPs/SPs und leitet diese weiter

IdP + SP

- RADIUS Server der eigentlichen Institutionen

- IdPs sind für Authentifikation der User zuständig, nutzen Identity Management Systeme der Institutionen

- SPs stellen über Access Points oder Switches die eigentliche Netzwerkverbindung zum Nutzer her und leiten Anfragen weiter

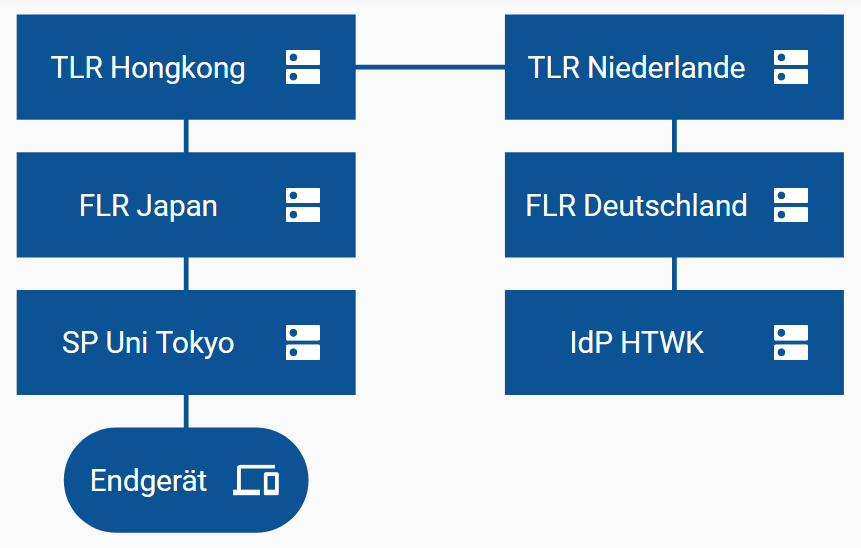

Beispiel Anfrage

HTWK Student mit @htwk-leipzig.de Benutzernamen meldet sich im eduroam einer Uni in Tokyo an:

- Gerät des Nutzers verbindet sich mit Access Point im WLAN

- Anfrage an SP der Uni in Tokyo

- Weiterleitung an FLR Japan, da kein Uni Tokyo Nutzer

- Weiterleitung an TLR Hongkong, da nicht für .de top-level-domain zuständig

- Weiterleitung an TLR Niederlande, da .de im Zuständigkeitsbereich des TLR Europas liegt

- Weiterleitung an FLR Deutschland, da .de Domain

- Weiterleitung an IdP HTWK, da @htwk-leipzig Nutzer

- Authentifizierung und gleicher Weg zurück

Software

- keine spezifische Software vorausgesetzt

- muss lediglich die Spezifikationen erfüllen

- für FLR Server z.B. Radiator

- für SP Server z.B. FreeRADIUS

Sicherheit

- sichere Übertragung der User Authentifizierungsinformationen vom Service Provider (SP) zum Identity Provider (IdP)

- Voraussetzungen für genutzte EAP Methoden:

- gegenseitige Authentifizierung (Login überall möglich)

- Verschlüsselung der Anmeldedaten (nur für den IdP sichtbar)

Genutzte EAP Methoden

- EAP (Extensible Authentication Protocol)

- von der Internet Engineering Task Force (IETF) entwickeltes, allgemeines Authentifizierungsprotokoll

- bietet generische Unterstützung bei der Authentifizierung, d. h. der Einwahl in ein fremdes Netzwerk

- man muss sich nicht bei jeder neuen Authentifizierung um die Infrastruktur kümmern und sie aktualisieren

- PEAP (Protected EAP)

- Microsoft Protokoll, welches einen TLS Tunnel verwendet und dadurch Nutzername und Passwort in MS-CHAPv2 (Challenge-Handshake Authentication Protocol) hashes versendet

- Protokoll, das das EAP (Extensible Authentication Protocol) in einem verschlüsselten und authentifizierten TLS-Tunnel (Transport Layer Security) kapselt

- Ziel: Mängel im EAP zu beheben

- TLS (Transport Layer Security)

- IETF Protokoll, welches den Nutzer und den IdP mit zwei X.509 Zertifikaten authentifiziert

- basiert auf TLS Handshake und TLS Record

- TLS Handshake: sicherer Schlüsselaustausch & Authentisierung

- TLS Record verwendet den im TLS Handshake ausgehandelten symmetrischen Schlüssel für eine sichere Datenübertragung

- TTLS (Tunneled TLS)

- IETF (Internet Engineering Task Force) Protokoll, welches einen TLS Tunnel verwendet und dadurch Nutzername und Passwort in vielfach konfigurierbaren Formaten versendet

- FAST (Flexible Authentication via Secure Tunneling)

- ein Cisco Protokoll, welches einen TLS Tunnel verwendet und dadurch Nutzername und Passwort auf eine benutzerdefinierte Art versendet

- nutzt das TLS Handshake Protokoll

- Phase 1: EAP-FAST verwendet den TLS-Handshake, um einen authentifizierten Schlüsselaustausch bereitzustellen und einen geschützten Tunnel einzurichten

- Phase 2: Sobald der Tunnel eingerichtet ist beginnen Peer und Server weitere Gespräche zu führen, um die erforderlichen Authentifizierungs- und Autorisierungsrichtlinien festzulegen.

Umgang mit Nutzerinformationen

- Unsichtbarkeit des “echten” Nutzernamen im RADIUS

- Nutzung von äußerer & innerer Identität

- äußere Identität: sichtbarer “Nutzername” im RADIUS und für weitere teilnehmende Parteien

- innere Identität: eigentliche Nutzer-Informationen, nur sichtbar für den Nutzer selbst und den IdP

- der IdP entschlüsselt den TLS Tunnel und erhält so Zugriff auf die innere Identität, die Nutzer-Informationen, um den Nutzer zu authentifizieren

- nach erfolgreicher Authentifizierung durch den IdP und die Autorisierung durch den SP gewährt der SP dem Nutzer den Netzwerkzugang

Sicherheitskomponente Endnutzer

- Gerät muss WPA2/AES wireless encryption, IEEE 802.1X authentication und von Institution verwendete EAP (Authentifizierungsprotokoll) Methode unterstützen

- Einrichtung für jede Institution spezifisch

- Institutionen stellen „eduroam Configuration Assistant Tool (CAT)“ Installer für verschiedene Geräte bereit, die komplette Einrichtung übernehmen

Problem

- Fehlerhafte Einrichtung eines CA Zertifikats durch den Endnutzer

- Große Menge von unterschiedlichen Endgeräten und Betriebssystemen

- Hersteller setzen auf schnelle Internetverbindung statt ausreichenden Schutz

- Verzicht auf die Verifizierung des Zertifikats

- denn: Usability geht vor!

- nicht für jedes Geräte/Betriebssystem automatisierte Einrichtung angeboten

- ungeschulten Nutzer haben kein Vorwissen zur korrekten Einrichtung

- -> Selbst wenn sich ein Endgerät sicher konfigurieren lässt, ist fraglich, ob der Endnutzer die Risiken und die technischen Grundlagen versteht und die Einstellungen korrekt vornimmt.

- ungeschulten Nutzer haben kein Vorwissen zur korrekten Einrichtung

- Hersteller setzen auf schnelle Internetverbindung statt ausreichenden Schutz

Folge

- Fehlende oder fehlerhafte Einrichtung eines CA Zertifikats

- Endgerät prüft die Gültigkeit des Zertifikats nicht

- Passworte der Benutzer können durch „Rogue Access Points“ oder „Evil Twins“ mit der SSID „Eduroam“ gestohlen werden

Mögliche Gegenmaßnahmen

- Schulung der Nutzer (“Sichere” Konfiguration der Endgeräte”)

- Beschränkung auf Geräte mit “sicherer” Implementierung

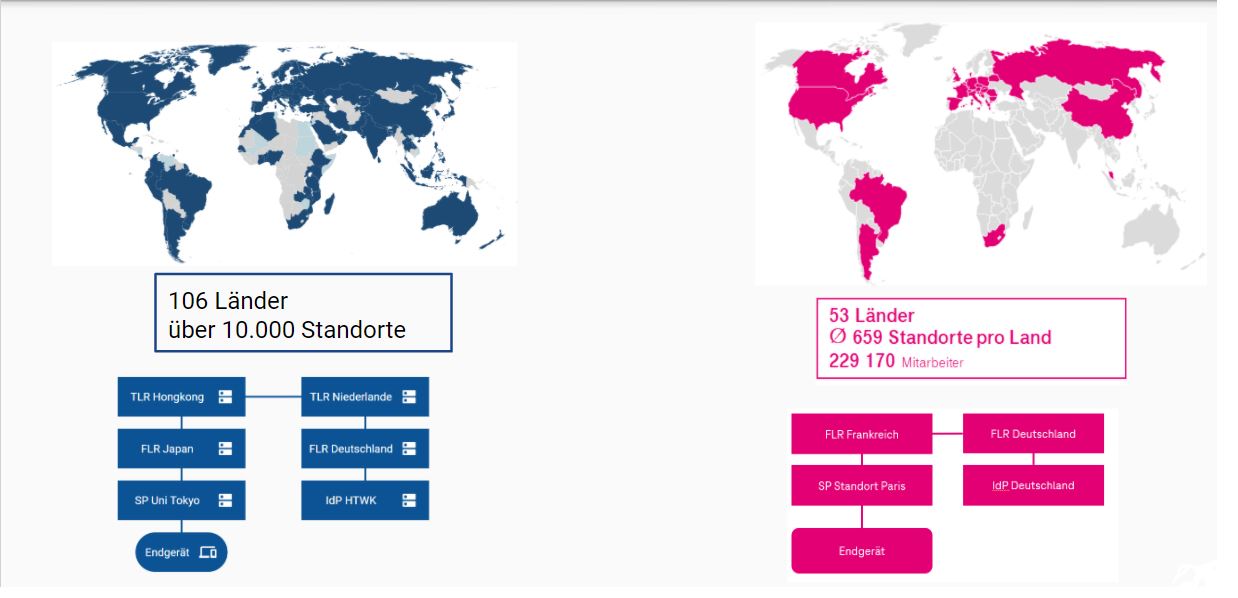

Betrieblicher Kontext

Kostenbetrachtung

- Eduroam WLAN verfolgt keine Gewinnerzielungsabsichten

- alle nutzungsbasierten Kosten obliegen den teilnehmenden Institutionen:

- Fixkosten

- Infrastruktur für u.a. WLAN, Server usw.

- Personalkosten für Betrieb und Wartung

- Variable Kosten

- Nutzungsgebühren Eduroam

- Lizenzkosten in Abhängigkeit der Nutzerzahlen (Produktabhängig)

- Fixkosten

WLAN Roaming in der betrieblichen Praxis am Beispiel der Deutschen Telekom

Ziele & Zukunftsvisionen

- Lücken in der weltweiten Abdeckung im Bildungsbereich schließen (siehe Pilotprojekte)

- Eine hohe Abdeckung in den teilnehmenden Ländern gewährleisten

- Eduroam ist ein Gründungsmitglied der OpenRoaming – Initiative

- Ziel von OpenRoaming: Millionen Netzwerke weltweit verbinden

- keine Einschränkung auf Bildungseinrichtungen

- nahtloser Übergang von WLAN zu WLAN

- keine Anmeldebarrieren

- höhere Sicherheit als öffentliche Netzwerke

Quellenverzeichnis

Bunsen, G. (2016): Eingrenzung von Risiken durch Diebstahl von EduroamCredentials. In P. Müller, B. Neumair, H. Reiser, & G. Dreo, 9. DFN-Forum Kommunikationstechnologien (pp. 107–113). Bonn: Gesellschaft für Informatik e.V. (GI).

DFN (2018): eduroam, [online] https://www.dfn.de/dienstleistungen/eduroam/ [18.11.2020].

eduroam (2020): eduroam, [online] https://www.eduroam.org/ [18.11.2020].

Géant (o.J.): eduroam, [online] https://www.geant.org/Services/Trust_identity_and_security/Pages/eduroam.aspx [18.11.2020].

Géant Wiki: eduroam, [online] https://wiki.geant.org/pages/viewpage.action?pageId=121346286 [18.11.2020].

Telekom AG: DT Halbjahresbericht 2020 ; Abgerufen am 20.11.2020 unter https://www.telekom.com/de/investor-relations/finanzpublikationen.

Sebastian Brenza, Andre Pawlowski, and Christina Pöpper. (2015). A practical investigation of identity theft vulnerabilities in Eduroam. In Proceedings of the 8th ACM Conference on Security & Privacy in Wireless and Mobile Networks (WiSec ’15). Association for Computing Machinery, New York, NY, USA, Article 14, 1–11. DOI:https://doi.org/10.1145/2766498.2766512

Eine Antwort auf “Eduroam WLAN”