Aufbau eines Schadsoftwareanalyse-Labor in einem Unternehmen

Motivation

Warum ist das Thema so wichtig?

- Steigende Anzahl an Meldungen zu IT-Angriffen (siehe Literaturverzeichnis Quelle 7)

- 2018: 145

- 2019: 252

- 2020: 419

- Anstieg von 2018 auf 2020 um 290%

Was sind mögliche Anzeichen eines Malware-Befalls?

- PC läuft langsamer als gewohnt

- Geringer werdender Speicherplatz, obwohl keine Download oder Neuinstallationen vorgenommen werden

- Pop-Ups & unerwünschte Programme werden angezeigt

- Verschlüsselte Datenbereiche

Was sind mögliche Folgen eines Malware-Befalls?

- Es sind je nach Malware und befallener Hardware unterschiedlichste Auswirkungen möglich

- Zu den Auswirkungen gehören unter anderem:

- Datenverlust

- Datenklau

- Neuinstallation aller Netzwerkkomponenten notwendig

Mögliche Folgen eines Malware-Befalls am Beispiel des Kammergericht Berlin

- Ende September 2019 Angriff mit Trojaner Emotet auf Kammergericht Berlin (höchste Instanz für Straf- und Zivilsachen)

- Angreifer hatten kurz nach dem Befall die Möglichkeit alle Daten des Kammergerichts zu entwenden / manipulieren / zerstören

- Kammergericht musste gesamtes Computersystem vom Internet abkoppeln

- Mitarbeiter des Kammergerichts konnten ihre PC‘s nur noch als Schreibmaschine verwenden, Kammergericht war nur per Telefon & Fax erreichbar

- Kompletter Neuaufbau des Netzwerkes notwendig

- Backups mussten intensiv überprüft werden

- Kammergericht Berlin blieb offline bis Anfang 2020

Use Case

- Verdacht auf Malwarebefall

- Gerät befindet sich im Unternehmensnetzwerk

Ziel: Analyse der Hardware auf Malware in sicherer Umgebung

Analyseverfahren

Unter Malwareanalyse werden Verfahren zur Bestimmung von Ursprung und Auswirkungen einer Malware-Probe verstanden. Dabei können zum Beispiel die folgenden Informationen ermittelt werden: Art der Malware, Funktionalitäten, Auswirkungen, sowie Ausmaß der Infektion.

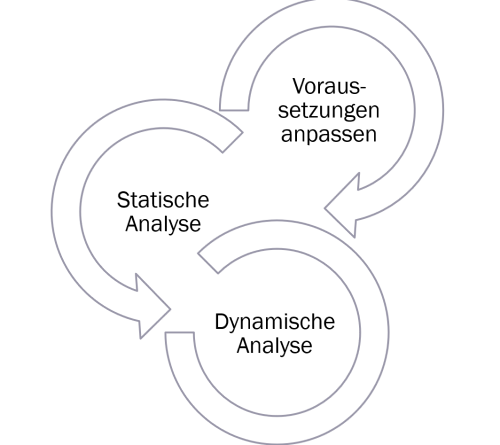

Es gibt zwei Arten von Analyseverfahren: Statische Analyse und Dynamische Analyse.

Statische Analyse

- Analyse der Malware-Binärdatei, ohne dass der Code ausgeführt wird

- Bestimmung der Dateisignatur zum Abgleich mit Malwaredatenbanken

- Verständnis zu den einzelnen Komponenten aufbauen

- Ermittelbare Informationen: Erstellungszeit, Erstellender Nutzer, Zur Erstellung genutzte Anwendung, sonstige Details zu Herkunft & Wesen

Achtung! Bei der statischen Analyse gilt es zu beachten, dass die Metadaten manipuliert sein können.

Dynamische Analyse Vorbereitung der Dynamischen Analyse: Die Malware-Binärdatei kann durch das Laden der ausführbaren Datei in einen Disassembler zurück in maschinenausführbaren Code entwickelt werden. So kann der Code von Menschen leicht gelesen und verstanden werden. Danach betrachten Analytiker das Programm, um seine Funktionalitäten und seinen Zweck zu verstehen.

- Ausführung des Malware-Beispiels

- Überwachung des Verhaltens im System

- Ziel: Entfernen der Infektion oder Verhinderung der Ausbreitung in andere Systeme

Voraussetzungen

Hardwarevoraussetzungen

- Separate Hardware

- Hypervisor (auch Virtual Machine Monitor)

- Systeme, die sich zwischen tatsächlicher HW und Betriebssystem befinden

- Non-Virtual

- nicht virtualisiert, direkt auf dem Computersystem

- wichtig, da es Malware gibt die sich in virtualisierten Umgebungen anders verhält / keine Symptome zeigt

- Hypervisor (auch Virtual Machine Monitor)

- Geschlossene, isolierte virtuelle Umgebung

- Schutz vor physischem Zugang

- Warnhinweise

Softwarevoraussetzungen für die statische Analyse

- Exiftool -> Metadatenanalyse

- IDA -> Disassembler

- Strings -> Extraktion unverschlüsselter Daten

Softwarevoraussetzungen für die dynamische Analyse

- OALabs -> Malware-Analyse-Virtual-Machine

- Wireshark -> Netzwerk-Analyse-Tool

- x64dbg -> Decompiler

- Procmon -> Process Monitoring

- OfficeMalScanner -> Extraktion

Vorgehensweise

1) Verdächtige Datei / verdächtiges Verhalten feststellen

2) Auswahl eines zutrittsbeschränkten Orts & Aufbau eines unabhängigen Netzwerks

3) Unbekannte/verdächtige Datei ausfindig machen & Übertragung in gesicherte Umgebung

4) Statische Analyse z.B. mit Exiftool um die Metadaten zu erhalten und herauszufinden, womit man es zu tun hat

5) Dynamische Analyse z.B. mit OfficeMalScanner Scan auf bösartige Spuren, wie Shellcode Heuristik, PE-Dateien oder eingebettete OLE-Streams

6) Falls bösartige Spuren gefunden, dann weitere Analyse durch Scans dieser Spuren notwendig

7) Nach weiteren Informationen zur bösartigen Spur suchen, wie z.B. Art der Kompilierung. Dadurch kann sie mit dem passenden Decompiler dekompiliert werden.

8) Statische Analyse des dekompilierten Codes der bösartigen Spur Hier kann es z.B. passieren, dass kein Ergebnis entsteht, da die Daten z.B. verschlüsselt sein können Manuelle Entschlüsselung ist sehr fehleranfällig

9) Dynamische Analyse des dekompilierten Codes der bösartigen Spur Ausführen des Codes der bösartigen Spur & Überwachen des Verhaltens Dateiüberwachung z.B. mithilfe von API-Monitor (protokolliert Aufrufe von Anwendungsprogrammierschnittstellen)

10) Wiederholen der Analysen unter unterschiedlichen Voraussetzungen z.B. durch Leeren des Speichers, Debuggen & On-Memory-Access-Breakpoint setzen

11) Sobald eine Möglichkeit gefunden wurde, die verschlüsselte Datei zu entschlüsseln, kann diese Datei erneut erst einer statischen & danach einer dynamischen Analysen unterzogen werden

Wichtig: Es gibt keine feste Vorgehensweise, die definitiv funktioniert. Jede Malware ist anders und wird unterschiedlich versteckt. Zum Aufdecken von Malware sind viel Recherchezeit und mehrere Versuche von statischer und dynamischer Analyse erforderlich! Es gilt alle Möglichkeiten auszuschöpfen und nach verdächtigem Verhalten zu suchen

Ausblick und Fazit

Die Analyse von Malware ist sehr aufwändig Die Schäden, die durch Malware entstehen können häufig nicht wieder rückgängig gemacht werden Aufgrund dessen sind umfassende präventive Maßnahmen vor allem im Unternehmenskontext zwingend erforderlich

Im Unternehmenskontext gibt es zwei Schwachstellen, die das Eindringen von Ransomware ermöglichen: technische & menschliche.

Technische Maßnahmen

- Softwarepflege

- Aktueller Anti-Viren-Scanner

- Spamfilter

- Warnungen vor potenziell gefährlichen Webseiten

Menschliche Maßnahmen

- Schulungen (Sensibilisierung der Mitarbeiter)

- Steigende Gefahr in den letzten Jahren durch Malware verzeichnet

- 2016 fanden oftmals ungezielte Massenangriffe statt

- Der aktuelle Trend richtet sich auf gezielte Angriffe gegen Unternehmen

- In Zukunft könnte das Smart Home im privaten Bereich ein attraktives Angriffsziel darstellen

- Die zunehmende Verfügbarkeit freier Tools für die Prävention & Analyse von Malware stellt ein gutes Werkzeug im Kampf gegen Malware dar

Literaturverzeichnis

Vorläufiger forensischer Abschlussbericht zur Untersuchung des Incidents beim Berliner Kammergericht – Cyber Defense Center (CDC) and Cyber Emergency Response Team (CERT) T-Systems International GmbH

- https://www.sueddeutsche.de/digital/berlin-kammergericht-hacker-angriff-emotet-1.4775305

- https://www.spiegel.de/netzwelt/netzpolitik/emotet-trojaner-attacke-auf-berliner-kammergericht-folgenreicher-als-bisher-bekannt-a-5bf07265-0956-4a73-8c5d-5fe36c06771c

- https://www.sawakinome.com/articles/software/unassigned-2399.html

- https://de.wikipedia.org/wiki/Hypervisor

- https://www.hornetsecurity.com/de/wissensdatenbank/malware/

- https://www.admin-magazin.de/Das-Heft/2013/12/Malware-analysieren-und-bekaempfen/(offset)/2

- https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2020.pdf;jsessionid=388436777703ED768F9E79955EBD29D7.1_cid501?__blob=publicationFile&v=2

- https://www.computerweekly.com/de/meinung/Hinter-den-Kulissen-Tools-und-Techniken-der-Malware-Analyse

- https://www.baywidi.de/enzyklopaedie/praevention-von-malware-insbesondere-ransomware/

Ich bitte Sie noch um folgende kleinere Korrekturen, im Anschluss können Sie den Kommentar gerne löschen.

– Bitte überprüfen Sie noch einmal Ihren Text auf relevante Links zu anderen Webseiten

– Herkunft des Bilds „Vorgehensweise“ fehlt, ggf. erstellen Sie bitte noch ein <h1>Bildquellen</h1>

– Bitte formatieren Sie das Literaturverzeichnis besser

Sind die Anpassungen in Ordnung?