GnuPG Verschlüsselung

GnuPG

GnuPG ist ein Open Source Verschlüsselungs- und Kryptographieverfahren. Es wird genutzt, um Daten verschlüsselt zu übertragen und mit einer digitalen Signatur zu versehen. Hauptanwendung ist das sichere Versenden von E-Mails.

Gliederung

- Einleitung

- Funktionsweise

- Betrieblicher Aspekt

- Beispiel GnuPG

- Sicherheitsrisiken

- Fazit

Einleitung

Motivation

Ziel der Nutzung von GnuPG ist es eine abhörsichere Kommunikation zu anderen Personen über das Internet zu ermöglichen. Dabei geht es vor allem um die Erhaltung von Betriebsgeheimnissen und der Privatsphäre.

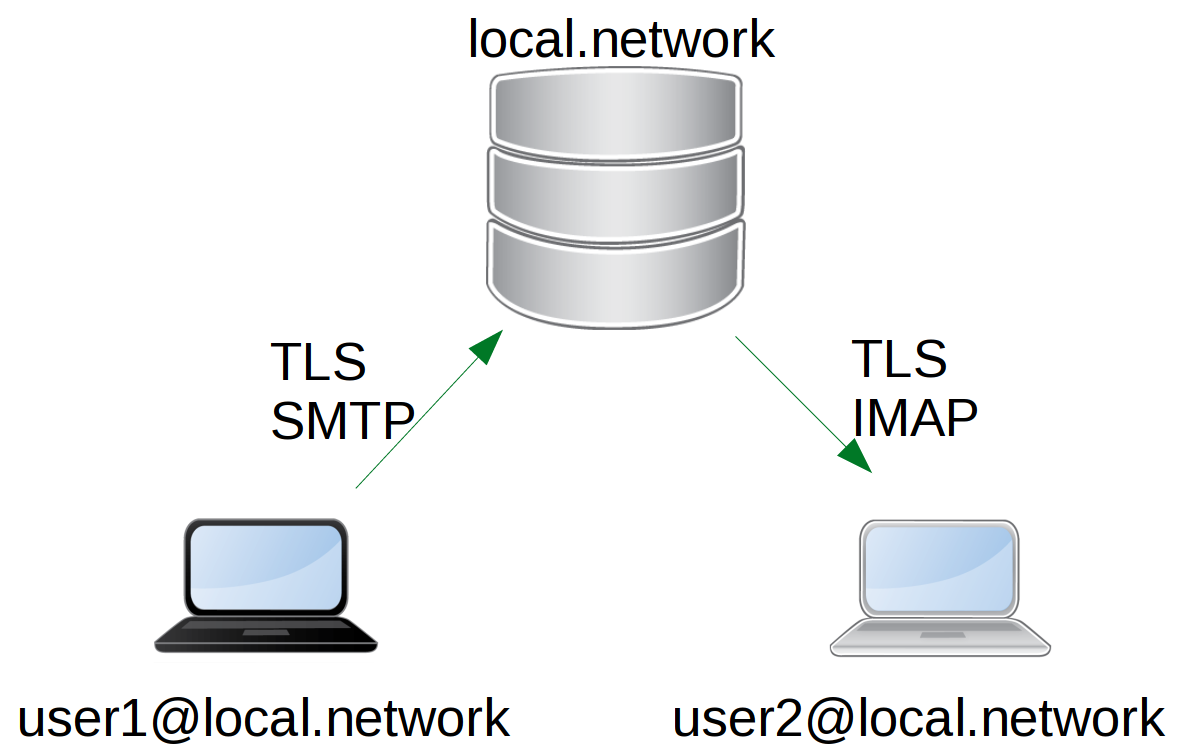

Mail-Verkehr im Privaten Netzwerk

Beispiel für Kommuniaktion im lokalen Netzwerk (1)

Der Mailverkehr in lokalen Netzwerken ist sicher, solange eine TLS Verbindung zum Server erzwungen wird. Eine Mail im lokalen/privaten Netzwerk bleibt in diesem und somit ist nur ein Vertrauen zum Admin des Netzwerkes notwendig. Das Problem ist, dass es meist nur in Firmen und großen Institutionen (z.B. Universitäten) möglich ist über die eigenen Server mit mehreren Nutzern zu kommunizieren.

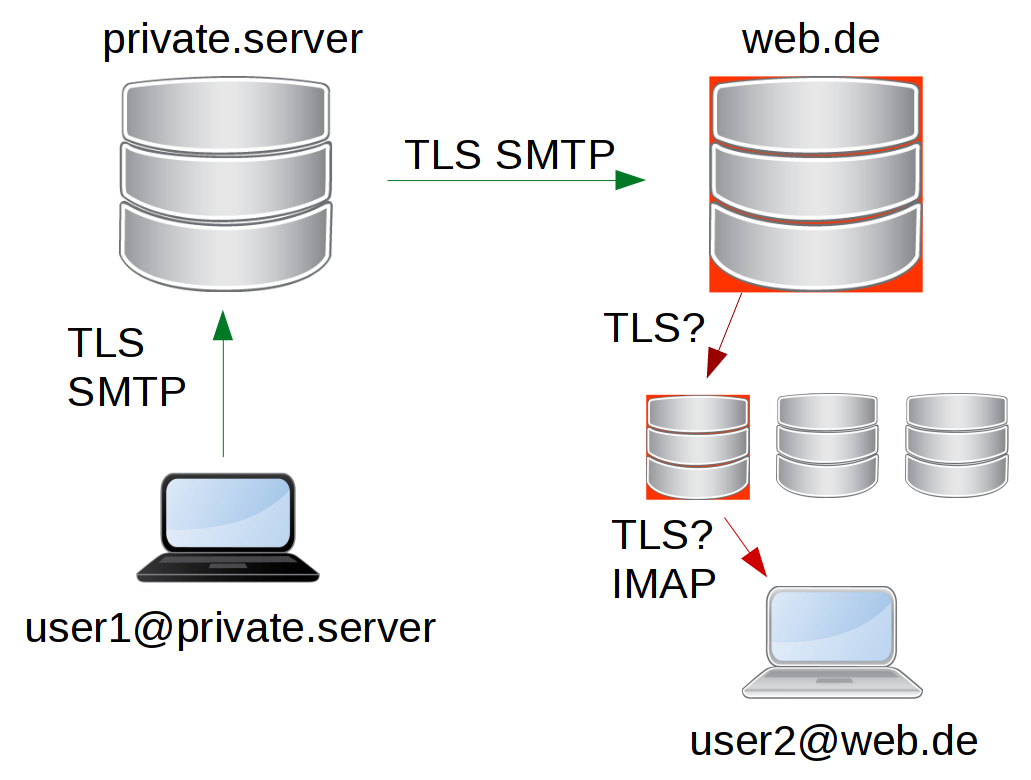

Mail-Verkehr mit fremden Servern

Beispiel für Kommunikation mit fremden Server (2)

Das Versenden von Mails an fremde Server (z.B. von @htwk-leipzig.de an @web) ist ungünstig, da die Direkte Verbindung zu dem fremden Server zwar noch mit TLS erzwungen sein kann, danach aber der weitere Mailverkehr unbekannt ist. Außerdem können die Inhalte des Datentransfers protokolliert werden. Somit bleibt die Mail im Vertrauen von dem fremden Anbieter (z.B. web.de) und es muss diesem geglaubt werden sicher mit den Daten umzugehen.

Funktionsweise

E-Mail-Versand mit Ende-zu-Ende-Verschlüsselung

Um die Sicherheit der Daten zu erhöhen, kann eine Ende-zu-Ende Verschlüsselung (E2E) angewendet werden. Somit muss dem fremden Server nicht mehr vollkommen vertraut werden und nur der Empfänger kann die Nachricht lesen. Ein weitere Vorteil ist, dass durch die meisten Verfahren eine Signierung der gesendeten Daten stattfindet, wodurch der Empfänger verifizieren kann, dass es sich um den richtigen Absender handelt, was seinen eigenen Schutz (vor allem vor Schadsoftware und Phishing) erhöht.

Mögliche Programme für Ende-zu-Ende Verschlüsselung

Pretty Good Privacy (PGP):

- Symantec, 1991

- Lizenz: Commercial proprietary software (Kostenpflichtig)

- OpenPGP standard

Secure/Multipurpose Internet Mail Extensions (S/MIME):

- RSA Data Security, 1996

- Erweiterung des Mail-Standards (‚application/pkcs7-mime‘)

Laut der Electronic Frontier Foundation (EFF), in ihrem Artikel über Kritische Sicherheitslücken (siehe ‚EFAIL‘) vom Mai 2018, gibt es bei diesen Programmen schwer zu behebende Fehler, welche in ihrer grundlegenden Implementierung zu finden sind. Deshalb sollte wenn möglich zu anderen Alternativen zurückgegriffen werden.

GNU Privacy Guard

- GNU Project, 1999

- Lizenz: GNU GPLv3 (FOSS = Free Open Source Software)

- Kompatibel mit OpenPGP

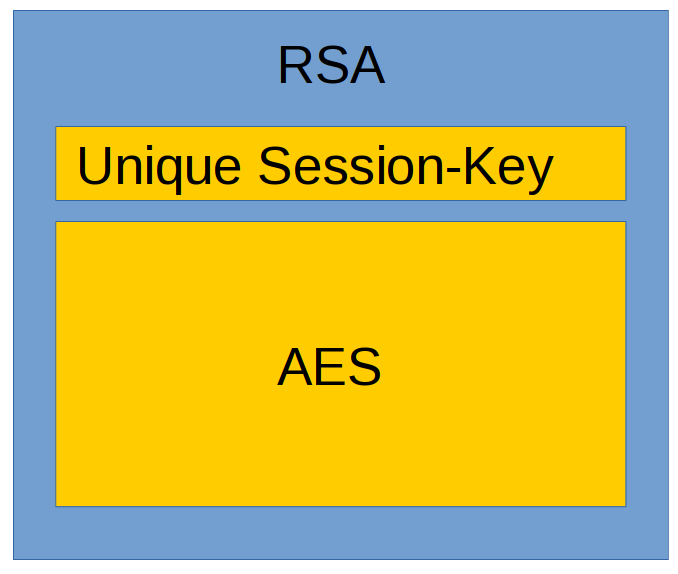

GnuPG nutzt einen Mix aus asymmetrischer und symmetrischer Verschlüsselung um die Nachricht zu kodieren. Dabei wird meist AES und RSA als Verfahren dazu verwendet. Hierfür wird für jede Nachricht zudem ein Session-Key erzeugt, welcher die Daten zusätzlich sichert und mit dem Public Key des Empfängers verschlüsselt wird. Die Ende-zu-Ende Verschlüsselung ermöglicht zudem die Signierung und Verifizierung von Nachrichten. Dafür verschlüsselt der Sender seine Signatur mit dem Public Key des Empfängers, welcher diesen dann mit seinem Private Key entschlüsseln kann, um die Signatur zu überprüfen. Die Signaturen der Nutzer lassen sich durch das Web-Of-Trust nachvollziehen.

Schichtenabbild der Verschlüsselten Nachricht (3)

Für Windows-Nutzer wurde 2006 vom BSI gpg4win gegründet, welches die Nutzung von GnuPG kostenlos, auch außerhalb von Linux-Systemen, ermöglicht.

Web-Of-Trust

Die Idee des Web-of-Trust Konzeptes ist das gegenseitige Verifizieren von digitalen Schlüsseln in einem Netz von Benutzern.

Darstellung Web-Of-Trust (4)

In der Grafik z.B. vertraut man (Ingo) zwei Freunden (Axel & Eva) und verifiziert deren Public Keys. Falls nun Eva ihren Freund (Manuel) verifiziert und vertraut, dann hat man (Ingo) eine indirekte Verifizierung zu Evas Freund (Manuel), welcher für uns ein Fremder ist. Wenn jemand dem man nicht vertraut, jemanden verifiziert, dann hat man keinerlei Verifizierung zu diesem.

Als Differenz dazu gibt es das Public-Key-Infrastruktur (PKI), dies ist ein System welches die benötigten Zertifikate ausstellen, verteilen und prüfen kann. Zum Beispiel ist “die Zertifizierungsstelle „HTWK Leipzig CA“ ist Teil der DFN PKI und wird auch vom Deutschen Forschungsnetz, kurz DFN, betrieben.”

https://itsz.htwk-leipzig.de/serviceangebote-dienste/basis-und-netzwerkdienste/zertifikate [zuletzt aufgerufen 26.01.2021]

Die PKI ist eine zentrale Lösung und das Web-Of-Trust eine dezentrale Lösung.

Betrieblicher Aspekt

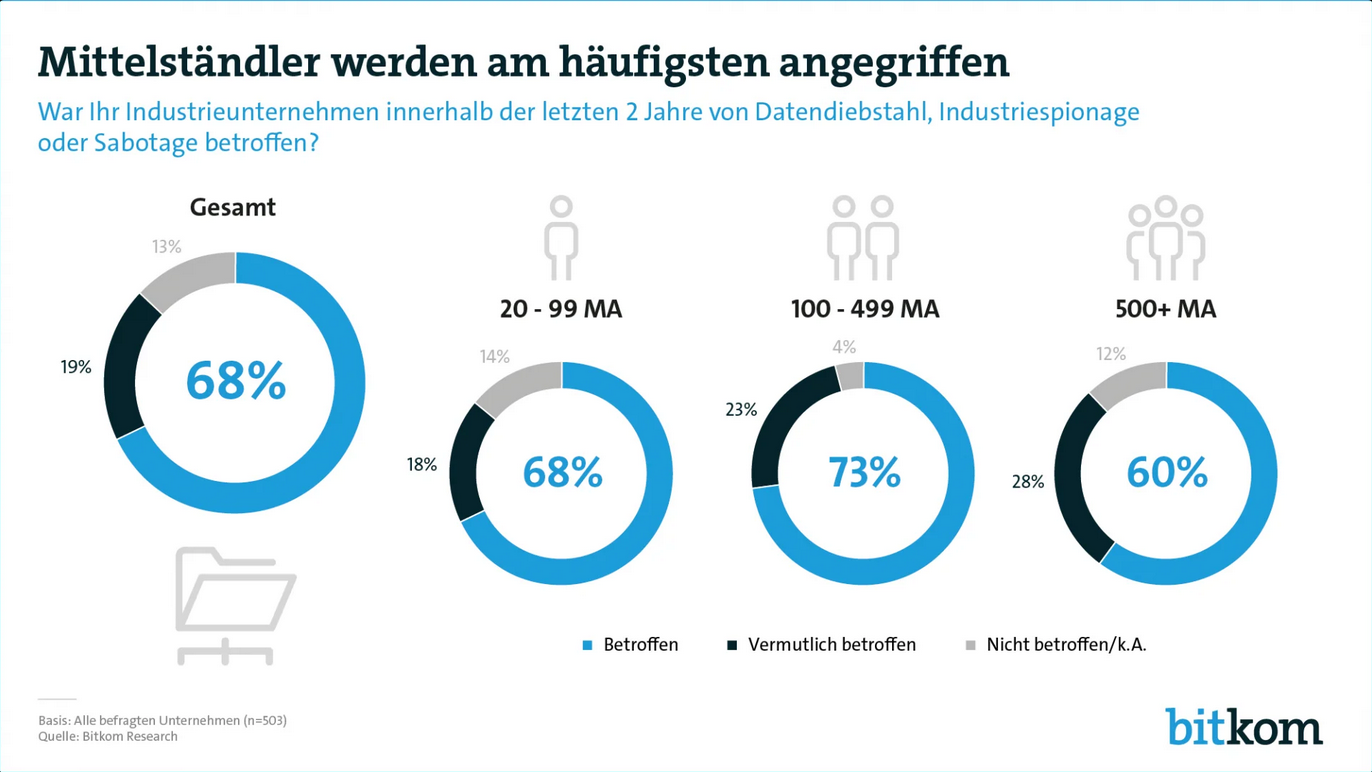

Risiken und Schäden

- WISKOS-Studie 2018: 100 Mrd Schaden

- „Unternehmen sollten E-Mail-Kommunikation auslagern“

- bitkom: mehr 53 % der Unternehmen betroffen

- 41 % der Informationen über E-Mail erlangt

Ein Großteil der Firmen in Deutschland leidet unter Schäden durch Spionage und Datendiebstahl. Viele Informationen werden dabei über die Nutzung von E-Mails erhalten, wodurch eine Reduzierung des Risikos bei der Benutzung dieser den enormen Schaden von 100 Milliarden Euro (laut WISKOS-Studie, geschätzter Gesamtwert bei kleinen und mittleren Unternehmen) erheblich senken würde.

Angriffsziele von Datendiebstahl nach bitkom Studie (5)

Betroffene Daten

- Allgemeine E-Mails (41%)

- Finanzdaten (36%)

- Kundendaten (17%)

- Patente/Forschung (11%)

- Mitarbeiterdaten (10%)

Täter

- ehemalige Mitarbeiter (62%)

- Kunden / Mitbewerber (41%)

- Hobbyhacker (21%)

- organisierte Kriminalität (7%)

- nur 1/3 der Angriffe aus Deutschland

Als Haupttäter für Spionage und Datendiebstahl lassen sich ehemalige Mitarbeiter identifizieren. Gegen diese gibt es für Firmen nur wenig Möglichkeiten der Reduzierung des Schadens Risikos, da sie, als sie noch aktive Mitarbeiter waren, zu der Gruppe der Vertrauten Personen zählten und somit die Daten im Vertrauen erlangt haben. Gegen die meisten anderen Angreifer jedoch, vor allem Hacker aus dem Ausland, lässt sich durch gute Schutzmaßnahmen, wozu vor allem die Verschlüsselung von Daten und Kommunikation gilt, entgegenwirken. Somit kann eine Verwendung von Verfahren (wie z.B. GnuPG) vor allem gegen Wirtschaftsspionage einen Mehrwert bieten und Know-How in der Firma halten.

Beispiel GnuPG

Mit einem Alias wie diesem alias gpg="gpg --homedir . kann man es in einem Ordner ausprobieren, ohne das Standard gpg homedirectory zu benutzen.

Zuerst generiert man sich ein schlüsselpaar.

gpg --gen-key

GPG fragt nach einem Namen und einer E-Mail-Adresse (z.B. user123, us123er@qwe.ru). Danach muss man ein sicheres Passwort eingeben. Man sollte während der Erstellung viele Aktionen ausführen, z.B. Maus bewegen, in die Tastatur tippen, etc. . Danach sollte man zwei Keys und eine UID sehen. [SC] steht hier für Sign und Create, dies ist der Master-Schlüssel. Des weiteren existiert bereits ein Encryption subkey, erkennbar an sub und [E].

Nun sollte man einen Public Key erstellen.

gpg --export --output mypublic.key user-id

Für user-id sollte man seine id(Namen) oder E-Mail eintragen (siehe oben).

Nun sollte eine mypublic.key datei im Ordner sein. Falls man diese lesbar machen möchte kann man das –armor flag bei der Erstellung setzen.

Falls man nun einen Public Key von einem Freund (oder Fremden) bekommt, kann man diesen importieren.

gpg --import /../pub.key

mit

gpg --list-keys

kann man sich seine Keys anzeigen lassen. Hier sieht man, dass der hinzugefügte Key noch mit einem [ unknown] versehen ist.

Um einen Schlüssel zu signieren muss man folgendes benutzen.

gpg --sign-key otheruser-id

Man sollte dies natürlich nur tun wenn man dem anderen Nutzer vertraut.Falls man nun sich seine Keys anzeigen lässt, sollte man sehen, dass der hinzugefügte key nun [ full ] davor stehen hat.

Man kann eine Datei bevor man sie verschlüsselt auch signieren, damit sein Gegenüber auch nochmal prüfen kann ob man es tatsächlich selbst war, der diese Datei verschlüsselt und abgeschickt hat.

gpg --clearsign testdatei

Nun sollte eine testdatei.asc im Ordner sein.

Als nächtes verschlüsselt man die Signierte Nachricht und speichert sie als testdatei.asc.gpg ab mit:

gpg --recipient otheruser-id --encrypt testdatei.asc

Falls man nun als Gegenüber die Datei testdatei.asc.gpg bekommt, kann man er die Nachricht nun entschlüssel.

gpg --output testdatei.asc --decrypt testdatei.asc.gpg

und kann nun auch die Signierung überprüfen.

gpg --verify testdatei.asc

Dort sollte unten “Good Signature” zu lesen sein, falls diese Nachricht von jemanden kommt dessen Key man importiert und signiert hat.

Für viele weitere Details und Funktionen kann man z.B. https://wiki.archlinux.org/index.php/GnuPG [zuletzt aufgerufen 26.01.2021] besuchen.

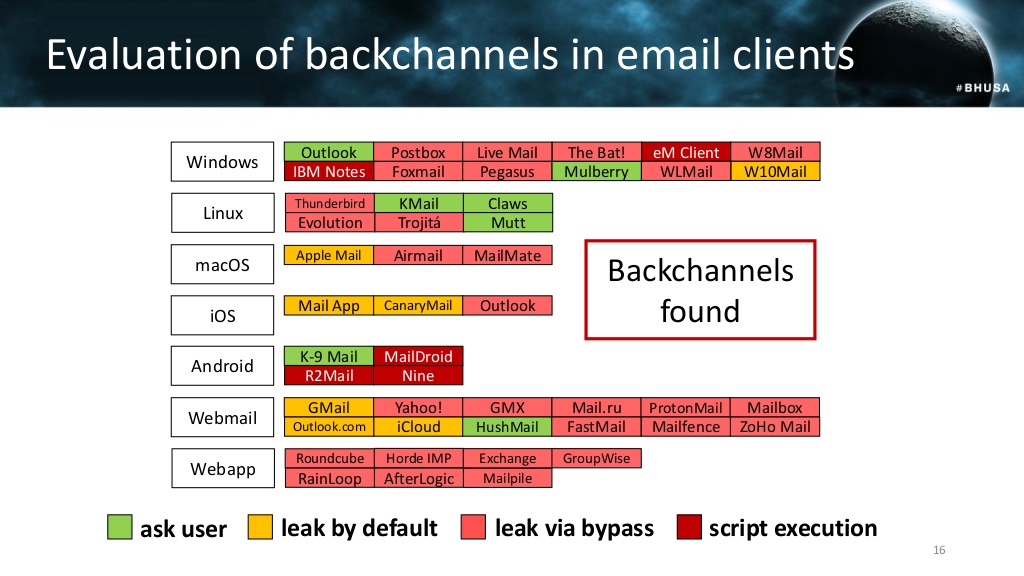

Sicherheitsrisiken

Das größte Sicherheitsrisiko ist der “‘Nutzer selbst“‘, z.B. bei eine fehlerhafte Benutzung/Einrichtung der benötigten Software oder die Nutzung inkonsequenter E-Mail-Programme.

Sicherheitsrisiken bei ausgewählter Software (6)

Des Weiteren könnte die Software selbst Fehler ausweisen:

z.B. GnuPG:

- Es könnten unbekannte Lücken ausgenutzt werden um an die Daten/Keys zu kommen.

- CVE-2016-6313:

Die Mix Funktion des PRNG(pseudo random number generator) reduzierte, aufgrund eines Fehlers, die Entropie-Menge um mind. 20 Bytes. Dies hatte zufolge dass, man mit dem Wissen von 4640 bits die nächsten 160 bits vorhersagen können. - CVE-2017-7526:

mit einem Side-Channel Attack auf die binäre Exponentiation, konnte man die exponenten Bits herausfinden. Dies führte dazu, dass man den vollen RSA-1024 Schlüssel wiederherstellen kann bzw. mehr als ein Achtel vom RSA-2048 Schlüssel. - SigSpoof:

Es kann unter bestimmten Umständen passieren, dass die Kryptographische Signatur abgefangen wird.

GnuPG Schwachstellen (7)

Regierungen

- EU möchte einen Generalschlüssel für E2E-verschlüsselten Chats.

- https://fm4.orf.at/stories/3008930/ [zuletzt aufgerufen 26.01.2021]

Fazit

Der Betrieblicher Mehrwert der Verschlüsselung liegt vor allem in der Reduzierung des hohen Risikos des Datendiebstahls. Somit kann bei korrekter Anwendung eine große Menge an Schäden verhindert werden, welche bei fast allen Unternehmen zu finden ist. Des weiteren werden geschulte Mitarbeiter aufmerksamer im digitalen Raum, wodurch sie vor anderen Gefahren sicherer sind und effizienter Arbeiten können.

Der Allgemeine Mehrwert ist unter anderem der Schutz der eigenen Privatsphäre, z.B. beim Versenden von schützenswerten Daten (Name, Adresse, Kundennummern, etc). Unteranderem auch vor Überwachungskapitalismus: https://www.imn.htwk-leipzig.de/~waldmann/talk/19/ubkap/ [zuletzt aufgerufen 26.01.2021]

Vortragsfolien:

Literatur:

https://efail.de [zuletzt aufgerufen 26.01.2021]

https://wiki.archlinux.org/index.php/GnuPG [zuletzt aufgerufen 26.01.2021]

https://en.wikipedia.org/wiki/Pretty_Good_Privacy [zuletzt aufgerufen 26.01.2021]

https://en.wikipedia.org/wiki/S/MIME [zuletzt aufgerufen 26.01.2021]

https://medium.com/@cipherpunk/efail-a-postmortem-4bef2cea4c08 [zuletzt aufgerufen 26.01.2021]

https://en.wikipedia.org/wiki/GNU_Privacy_Guard [zuletzt aufgerufen 26.01.2021]

https://www.slideshare.net/cisoplatform7/efail-breaking-smime-and-openpgp-email-encryption-using-exfiltration-channels [zuletzt aufgerufen 26.01.2021]

https://media.ccc.de/v/35c3-9463-attacking_end-to-end_email_encryption [zuletzt aufgerufen 26.01.2021]

https://de.wikipedia.org/wiki/Datei:Web_of_Trust_2.svg [zuletzt aufgerufen 26.01.2021]

https://www.cvedetails.com/vendor/4711/Gnupg.html [zuletzt aufgerufen 26.01.2021]

https://www.bitkom.org/sites/default/files/2020-02/200211_bitkom_studie_wirtschaftsschutz_2020_final.pdf [zuletzt aufgerufen 26.01.2021]

https://www.infopoint-security.de/wirtschaftsspionage-wiskos-studie-beziffert-schaden-bei-kmus-auf-100-mrd/a18166 [zuletzt aufgerufen 26.01.2021]

https://www.verfassungsschutz.de/de/oeffentlichkeitsarbeit/presse/pm-20170721-bfv-bitkom-vorstellung-studie-wirtschaftsspionage-sabotage-datendiebstahl [zuletzt aufgerufen 26.01.2021]

https://www.heise.de/news/Terrorbekaempfung-und-Verschluesselung-EU-Rat-forciert-umstrittene-Crypto-Linie-4960069.html [zuletzt aufgerufen 26.01.2021]

Bildquellen:

(1-3) Eigen

(4) https://de.wikipedia.org/wiki/Datei:Web_of_Trust_2.svg

(6) https://www.slideshare.net/cisoplatform7/efail-breaking-smime-and-openpgp-email-encryption-using-exfiltration-channels (Folie 16)

Ich bitte Sie noch um folgende kleinere Korrekturen, im Anschluss können Sie den Kommentar gerne löschen.

– Bildunterschriften und Herkunft fehlen, ggf. erstellen Sie bitte noch ein <h1>Bildquellen</h1>